Menedżer APQ IPC

Obsługa i konserwacja oparta na platformie, integracja aplikacji oraz scentralizowane zarządzanie obsługą i konserwacją sprzętu

Monitorowanie stanu technicznego sprzętu i zapobieganie awariom zamiast ich naprawy

Analizuj dane operacyjne i konserwacyjne, aby utworzyć dynamiczną bazę wiedzy

Zgodność z wieloma platformami: Windows, Linux, Android

- Monitorowanie stanu

- Debugowanie sprzętu

- Kopia zapasowa danych

- Zdalne sterowanie

- Zgłaszanie zdarzeń nietypowych

- Konserwacja partii

-

Dozorować

Monitorowanie w czasie rzeczywistym

Zdalne monitorowanie sprzętu w czasie rzeczywistym

Śledzenie danych historycznych

Śledzenie danych historycznych dotyczących sprzętu oraz danych dotyczących eksploatacji i konserwacji

Powiadomienie o alarmie urządzenia

Ostrzeżenie o anomalii sprzętu

Mobilna konserwacja

Aplikacja mobilna

-

Dozorować

Monitorowanie w czasie rzeczywistym

Zdalne monitorowanie sprzętu w czasie rzeczywistym

Śledzenie danych historycznych

Śledzenie danych historycznych dotyczących sprzętu oraz danych dotyczących eksploatacji i konserwacji

Powiadomienie o alarmie urządzenia

Ostrzeżenie o anomalii sprzętu

Mobilna konserwacja

Aplikacja mobilna

-

Dozorować

Monitorowanie w czasie rzeczywistym

Zdalne monitorowanie sprzętu w czasie rzeczywistym

Śledzenie danych historycznych

Śledzenie danych historycznych dotyczących sprzętu oraz danych dotyczących eksploatacji i konserwacji

Powiadomienie o alarmie urządzenia

Ostrzeżenie o anomalii sprzętu

Mobilna konserwacja

Aplikacja mobilna

-

Dozorować

Monitorowanie w czasie rzeczywistym

Zdalne monitorowanie sprzętu w czasie rzeczywistym

Śledzenie danych historycznych

Śledzenie danych historycznych dotyczących sprzętu oraz danych dotyczących eksploatacji i konserwacji

Powiadomienie o alarmie urządzenia

Ostrzeżenie o anomalii sprzętu

Mobilna konserwacja

Aplikacja mobilna

Architektura oprogramowania

Zastosuj warstwę SaaS

System obsługi i konserwacji APQ

- Monitorowanie sprzętu

- Analiza efektywności

- Modelowanie danych

- Śledzenie produktu

- Analiza kosztów

- Monitorowanie sprzętu

- Analiza efektywności

- Modelowanie danych

- Śledzenie produktu

- Analiza kosztów

Warstwa platformy

Platforma IoT APQ

- Uwierzytelnianie urządzenia

- Dostęp do urządzenia

- Monitorowanie sprzętu

- Zarządzanie sprzętem

- Zarządzanie aplikacjami

- Interfejs API w chmurze

- Zarządzanie operacjami IT

- Zarządzanie cyklem życia

- Definicja modelu obiektu

- Silnik reguł

- Aktualizacja oprogramowania sprzętowego

- ......

Warstwa transportu sieciowego

Brama APQ Edge

Internet / 2G / 3G / 4G / 5G, NB-loT

Warstwa transportu sieciowego

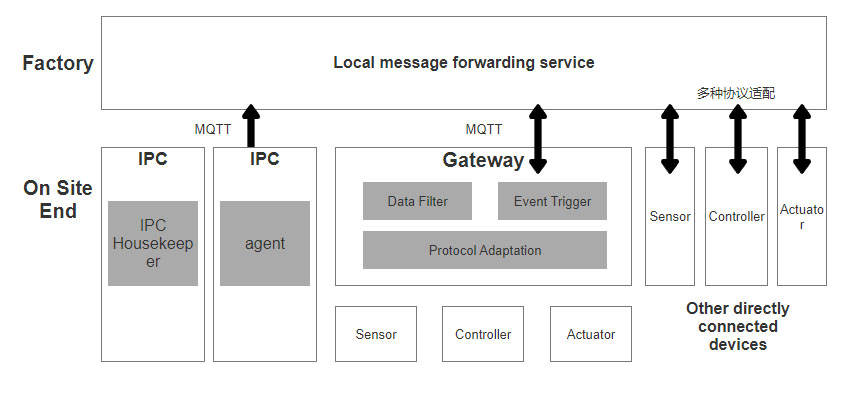

Obsługuje dwie metody wdrażania w chmurze i wdrażania lokalnego

Aby uprościć konfigurację wdrożenia sieciowego, w każdej podsieci witryny projektu zostaną wdrożone dodatkowe lokalne usługi przekazywania wiadomości.

Na komputerze IP wdrożonym przez system analizy wizualnej każdej maszyny na miejscu wdróż agenta, aby dokończyć wykonywanie własnych kontroli przez komputer IP i zbieranie zdarzeń atrybutów.

Opcjonalna bramka programowa do adaptacji protokołu, prywatnej konwersji API i dostępu do różnych podurządzeń.